JS性能测试比拼:IE9 RC力敌四大浏览器

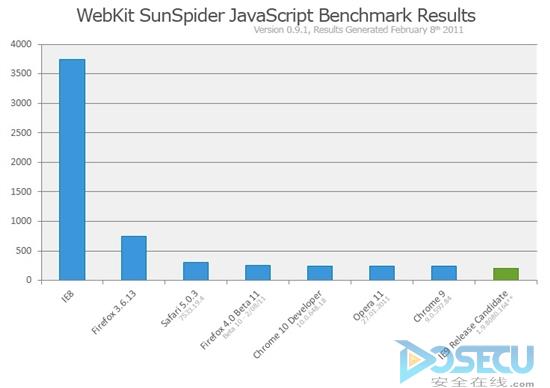

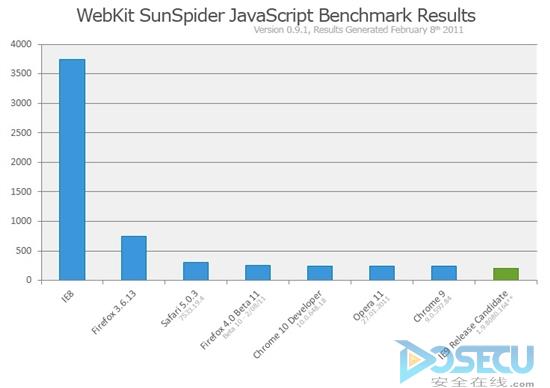

在IE9 RC发布时微软表示,IE9 RC不仅支持更多的HTML5标准还在速度上取得了显著提升,在WebKit SunSpider测试中,IE9 RC比IE9 Beta快35%。今天,我们来看一下IE9 RC与其它四大浏览器在WebKit ...

在IE9 RC发布时微软表示,IE9 RC不仅支持更多的HTML5标准还在速度上取得了显著提升,在WebKit SunSpider测试中,IE9 RC比IE9 Beta快35%。今天,我们来看一下IE9 RC与其它四大浏览器在WebKit ...

IE9 RC的发布意味着正式版不久就会到来,为了帮助IT管理人员屏蔽系统自动更新中提供的IE9升级,微软今天发布了IE9屏蔽工具(IE9 BlockerToolkit)。 IE9正式发布后,Automatic Updates、Windows...

网易科技:微软起诉前高管盗窃公司600MB机密文件 2月12日早间消息,据国外媒体报道,微软向美国华盛顿州法院提起诉讼,控告前全球政府部门前总经理马修·米斯扎斯基(Matt Miszewski)“盗窃了600MB公...

英特尔昨日就其问题芯片组一事进行了详细说明,英特尔一款代号“Cougar Point”的6系芯片组由于存在设计缺陷,可能在使用一段时间后导致硬盘、光驱反应迟缓甚至失灵,目前问题芯片组已完成了技术修正和硬件升级,其更新...

根据研究机构IHS iSuppli周五发表的报告指出,鉴于抢购平板电脑的消费者数量与日俱增,预计2011年 NAND 闪存的使用量,将爆发性增长近 5 倍之多。 由平板电脑使用的 NAND 闪存,今年估计需求量将窜升至 23 亿 GB,是去...

2月11日消息,诺基亚今天宣布,计划与微软展开广泛的战略合作,打造新的全球移动生态系统,Windows Phone将成为诺基亚主要的智能手机平台;根据拟议的伙伴关系,微软将提供开发工具,方便应用开发人员可以利用诺基亚的全球规模。 针对该消息...

2月12日早间消息,据国外媒体报道,微软向美国华盛顿州法院提起诉讼,控告前全球政府部门前总经理马修·米斯扎斯基(Matt Miszewski)“盗窃了600MB公司机密文件,含900多个单独的文件,折合25000页...

2月12日消息,据国外媒体报道,英特尔周五表示,不管诺基亚对他们双方合作开发的MeeGo移动平台态度发生如何变化,英特尔仍然坚守阵地,继续致力于推进该开源移动平台。 报道称,随着宣布同微软建立合作关系以在智能手机市场共同应对来自苹果和谷歌的...

2月12日消息,据《华尔街日报》星期五报道,苹果首席执行官史蒂夫·乔布斯(Steve Jobs)在休病假的三个星期里仍然参与苹果的战略决策和产品开发。 《华尔街日报》引述知情人士的消息报道称,乔布斯一直密切地协调苹果的日常工作...

2月12日消息,据国外媒体报道,昨天上午,诺基亚宣布其智能手机将转而使用微软Windows7系统,诺基亚负责开发Symbian和MeeGo智能手机平台工程师被迫考虑他们今后的出路。 谷歌和惠普趁此机会向诺基亚的工程师们抛出了橄榄枝。昨天上午...