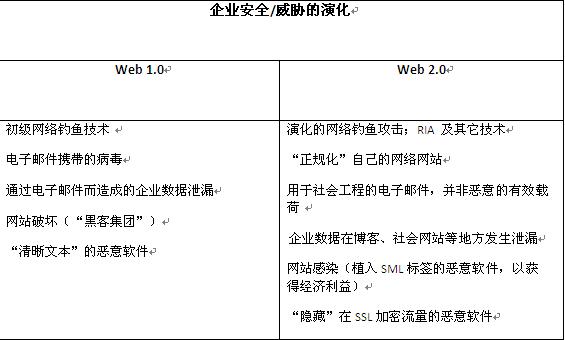

Web 现在已经成为了一个大众可以参与的媒介–用户可以贡献内容,可以交流,甚至可以建立网页。对于这种大家熟知的连接方法的热衷程度以及用户参与热情的下滑趋势,表明新一轮的许多IT专业人士还尚未完全掌握的安全威胁问题又摆在了人们面前。

多年以来,Web一直是一个相对单方面的体验,其特征是由动态的HTML网页在一个单向的客户端服务器环境中提供的网络体验,用户直接参与的情况较少。无论在以前还是现在,安全威胁都是实实在在存在的。但Web2.0 却是一个全新的产物。Web2.0 是一个可以供大家参与的客户端服务器环境,提供P2P网络,AJAX下 的应用,社会网络,书签,媒体共享网站,博客、维客(wikis)以及RSS Feed等。

可信的已知网络与因特网之间的界线正在快速消失,致使企业完全暴露在新一代的安全威胁之下;其威胁程度,与新一代的威胁相比,旧一代的威胁似乎就显得小巫见大巫了。比如电子邮件,几年前,SMTP 是病毒和其它恶意内容的主要承载体。但在Web2.0中,SMTP 就不再是恶意内容的主要承载体了。相反,电子邮件只会把毫无戒备的用户指引到一个网站上去,这样就能够利用更多的动态DTTP而进行更恶毒的行为实施。

网络攻击者可以采用许多技术来达到他们的目的。现在他们还可以采用的一种技术是通过利用DNS协议把一个恶意网站伪装成一个正规的网站,这样他们就能够通过用户的浏览器获得进入用户企业网络的权力,而且基本上是可以进入用户所有能够进入的信息。非常可怕的 一种可能性。

Web 2.0 在定义上是一种动态的、社会性和协作性的网络。正是 由于用户能够提供数据,才成就了今天许多Web2.0 的应用和服务–比如Google Earth的效果非常好,是因为用户可以和它互动;MySpace 里面的会员越多,网站才会变得越好;del.icio.s.com 能够运行也是因为用户可以在上面交换和共享他们的书签;Blogosphere可以允许用户在上面开博客。也正是由于这种用户的协作和开放致使网络攻击快速滋生,变得越来越频繁。今天,用户在许多地方来共享信息–电子邮件在过去就是其中的一个地点。

在这种开放的环境中,要监控企业数据的泄漏情况和不受欢迎的内容的侵入,就成为一项非常艰巨的任务。网络的危险性大大增加。仅通过一个电子邮件而泄漏的企业信息其影响范围和时间是有限的(只要删除,就会永远消失)。但是,如果在blogosphere上造成敏感数据的泄漏,其结果将是对企业造成非常严重的和长期的破坏。博客是存放在可以搜寻到的档案中, 任何对数据感兴趣的人只要通过手指就可以把信息传递到其它成千上万个网站中。

像以前一样,这里的挑战就是在用户的期望和企业的安全中进行平衡。用户要求不受任何限制的连接–如电子邮件 、即时通讯、视频远程会议等–而且能够接入到基于 Web的应用。越来越多的企业在把他们的关键任务的数据(比如CRM系统)外包给基于Web托管的基础架构上。这些应用能够降低IT部门的管理成本,减少传统的、本地托管的应用所带来的诸多麻烦。但是,黑客们却很快地利用了Web应用的这些弱点。

例如,Web 2.0对于采用网络钓鱼的攻击者来说是非常有利的。网络钓鱼网站是通过富互联网应用系统(RIA)来建立的,它们看上去与正规的网站非常相像,即使是颇具经验的用户老手和早期的安全解决方案都无法识别它们。他们攻击的方式是打一枪换一个地方,很难跟踪查找到攻击者。

正规的R IA单机是非常强大的,因为它把客户引擎作为用户浏览器的延伸加以利用,把大多数的处理程序下载到了客户端的机器 。这种可执行程序的客户端就常常被利用,成了恶意代码的承载体。RIA采用活跃的ActiveX plug-ins,这是一种常见的RIA技术,非常容易受到攻击。(赛门铁克2007年上半年发现89%的浏览器的插件程序在因特网的浏览器中感染了

正规的网站也不再是安全的了。网络攻击者能够(而且也是这样做的)在一些常用的网站上插入可以执行的XML恶意软件–去年,电脑专家们就发现MySpace网站上被植入了病毒代码。流媒体是第二个被利用的病毒承载体。大家可以想象如果特洛伊木马被植入到YouTube 具有影响力的特色视频中,然后被成千上万的毫无防备的用户观看,将产生什么样的后果。

就在这个月,特洛伊木马通过SMTP使用户的机器受到感染,之后又传染到了HTTP。Storm backers 使威斯康星州第一选举区的共和党网站受到感染。幸运的是,网站的主人在几个小时之内就消除了危险的代码。据安全专家们估计至少有200万 机器感染了Storm botnet;通过Web的传播,该病毒的感染能力可能会触及到数千万台机器。对网站实施地毯式的拦截也不是一个解决方案;有证据显示许多的网站还是能够为一些用户提供正规的商业功能的。

SSL加密网站同样会造成一种威胁。大多数Web安全解决方案不能检查SSL隧道,SSL隧道携带着点到点的加密数据,使SSL成为截获数据最有效的承载体。网络攻击者还设立可以通过SSL激活的Web服务器,看似正规网址,却使用网络钓鱼的方法破坏受害者。当用户收到一封电子邮件,然后点击一个他认为是自己银行的网址时,他的Web浏览器中常用的安全防护软件就会传递给他们一个错误的安全信息。

SSL还是一个通过企业的防火墙来传播蝇蛆病毒和特洛伊木马、使其进入可信的已知网站的有效方法。一旦蝇蛆病毒被安装,它就会行成botnets,就会采用同样的SSL对话把敏感数据及其它有价值的内容泄漏到企业网络之外。但多数内容过滤和其它安全产品都无法识别这些攻击,因为他们无法看到加密的数据,因此,这些对话就能够自由地出入网络之中了。

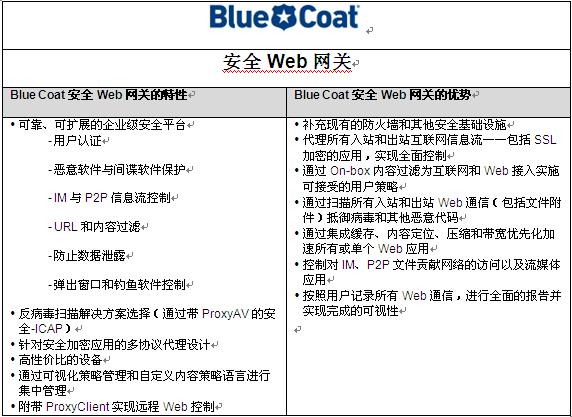

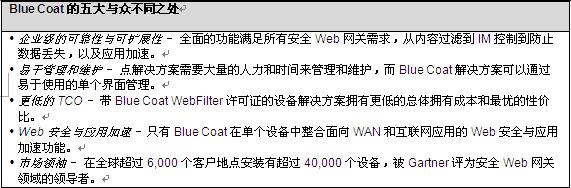

安全专家们如何才能保护他们的企业呢?

首先,他们必须有能力实时地对正规网站进行扫描,查找可执行的病毒和其它恶意软件。地毯式封锁不是一个解决方法–许多基于web的正规商业应用也采用可执行文件来丰富用户的体验。安全专家们必须能够在p2p应用中同时建立宽广和精细的基于用户的策略控制,如即时通信和Skype,而同时不会影响用户的生产力和应用性能。

了解今天的网络钓鱼技术也是非常重要的。应该防止用户把数据传输到高风险的网站和具有明显的SSL认证的网站。最后,IT 的支持者们应该对RTSP、MMS、IM、SSL 和P2P应用实施宽广的协议控制,这样就会识别威胁并阻止威胁。有些更为综合的web安全解决方案能够提供该级别的安全功能,同时也能够提供基本的信息通讯、防病毒和防垃圾邮件过滤等。其关键是保证一个无缝隙的、没有限制的用户体验。这是一个很高的要求,但还不是一个不能达到的目标。