本周,Avast旗下的文件清理工具CCleaner发现被黑客植入了后门程序,使得 CCleaner 自动进行多阶段恶意软件下载,从而达到对用户进行勒索、盗取隐私等目的。CCleaner在全球拥有超过 1.3 亿的用户群,总下载量超过 20 亿次,平均每周新增的用户数有约500 万人,因此上亿用户都有可能遭遇电脑数据外泄情况。Avast表示,在8月15日到9月15日之间全球共227万台电脑受到影响。

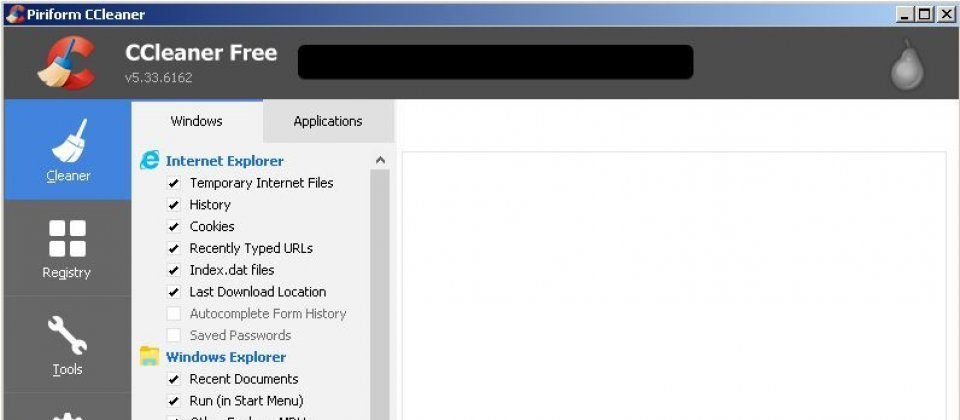

这个通过CCleaner 5.33.6162版本散布的攻击程序,是一个二阶段下载的APT(Advanced Persistent Threat高级持续威胁)攻击手法(这种高级持续性威胁会主动挖掘被攻击对象受信系统和应用程序的漏洞,利用这些漏洞组建攻击者所需的网络,并利用零时漏洞漏洞进行攻击),并与外部C&C服务器建立连接。Avast Security及思科Talos研究人员原本以为还未发生,但从三天的C&C服务器纪录来看,来自8个机构的20台电脑收到了第2阶段的指令,实际收到第2阶段命令的电脑数量可能有数百台。

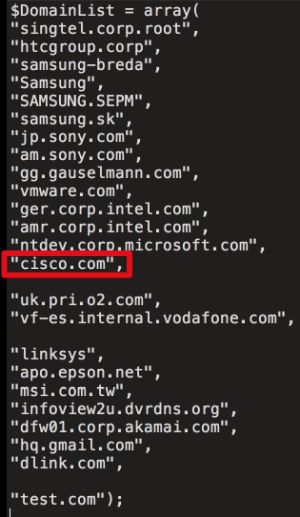

思科Talos的研究人员仅对9月份4天的C&C服务器纪录进行了采样,以下为研究人员贴出的截图(来源:Talos),作为初初始感染恶意软件后启动的第二阶段特定攻击,明显针对20家科技公司,其中包括微软、思科、HTC、英特尔、VMware、三星电子、索尼、谷歌等。

思科研究人员发现,第二阶段攻击程式相当复杂,目前只知道它使用的是另一个C&C控制网络,而且包含第3阶段的无文件(fileless)攻击,会在电脑内存里植入恶意程序。但因为大量运用反调试(anti-debugging)及防模拟的手法隐藏其内部架构,研究人员正在和执法单位努力解析中。目前据悉该工具漏洞已修复。

至于幕后攻击者还不得而知。但Talos发现该后门程序与中国有关的黑客组织(72组,Group72)的共享代码有重叠之处,而且从该C&C服务器器使用的时区来看,同一时区范围内的包括中国,俄罗斯和东南亚的部分地区。