事件介绍:

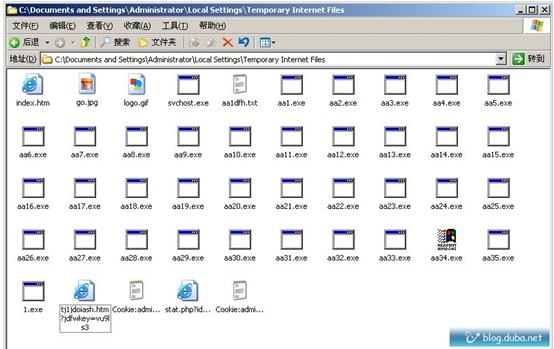

7月5日,微软视频0day漏洞(DirectShow 0day)爆发。此漏洞可作用于windows 2000/XP系统,影响IE6、IE7浏览器,而其它使用IE内核的浏览器,如TT等也会受到影响。目前该漏洞已经被国内的病毒团伙大规模利用,比如目前规模最庞大的宝马下载器,几乎所有基于该漏洞的脚本木马,都会下载宝马序列的下载器。

DirectShow 0day漏洞简单信息

依赖组建:Microsoft DirectShow(msvidctl.dll)

补丁情况:未提供补丁(金山网盾和金山毒霸2009可以免除漏洞威胁)

影响系统:windows xp 全补丁系统 IE6(已经测试),IE7(第一次运行会弹框)windows vista (未触发)

DirectShow 0day漏洞发展

2009.7.4 晚: 部分安全论坛开始讨论名为Microsoft DirectShow MPEG2TuneRequest Stack Overflow Exploit的)0day漏洞

2009.7.5 截至目前: 金山毒霸云安全中心发现大量网站被挂马(平均1-2万次攻击),利用的正是这个据说价值7万的0day漏洞

金山毒霸云安全中心启动应急预案

经过金山毒霸反病毒工程师监控发现,该0day漏洞利用简单,触发率较高,并已经被大规模利用(例如大唐电信主页被挂马),比如目前规模最庞大的李宝玉集团。金山毒霸反病毒工程师通过对恶意代码的分析一旦用户访问携带该漏洞的恶意网站以后将下载宝马下载器到用户电脑并出现IE主页被修改,网游账号丢失、假冒的QQ中奖信息等现象。金山毒霸云安全中心认为,该漏洞将在周一工作日大规模爆发提醒广大网民注意。

金山毒霸云安全中心提供全面防御方案:

1.安装金山毒霸2009升级到最新版本,即可防御此次漏洞攻击,有需要的朋友可以访问http://www.duba.net/download/index.shtml

2.没有金山毒霸2009,可以安装免费的金山网盾可以拦截该漏洞的出发,有需要的朋友可以访问 http://labs.duba.net/wd.shtml

金山毒霸云安全中心提供由此漏洞引发的木马清除方案:

1.安装金山毒霸2009升级到最新版本,全盘扫描即可清除此次木马,有需要的朋友可以访问http://www.duba.net/download/index.shtml

2.已经感染宝马下载器的朋友,可以使用全新的金山急救箱处理 http://labs.duba.net/jjx.shtml