卫星电话加密算法被德国研究人员破解

德国的一组研究人员看起来已经破解了被许多卫星电话使用的GMR-1和GMR-2加密算法。传统的GSM和UMTS(3G)制式手机是与运营商的基站通信,其覆盖距离在几百米和几十公里之间,在大多数情况下已经够用。 卫星电话提供了更广阔距离的通信网络...

德国的一组研究人员看起来已经破解了被许多卫星电话使用的GMR-1和GMR-2加密算法。传统的GSM和UMTS(3G)制式手机是与运营商的基站通信,其覆盖距离在几百米和几十公里之间,在大多数情况下已经够用。 卫星电话提供了更广阔距离的通信网络...

2011年又是一个ERP项目频繁发生重大事故的一年。 软件项目发生故障对于任何涉入其中的参与者而已都不是件好玩的事。此类事故不仅导致资金与精力的浪费,让管理者陷入千夫所指的境地,甚至还有可能引发诉讼危机。以下便是2011年在ERP领域发...

文章摘要 当下,各机构都在寻找合适的产品来针对个人设备或移动设备部署安全策略,这股 “BYOD(bring your own device)”浪潮正在驱动着NAC市场的增长。当机构面对着“BYOD&rdq...

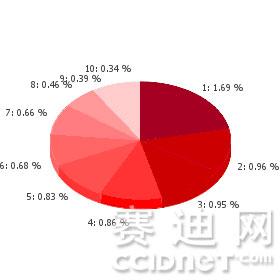

在过去的2011年网络犯罪无论从技术到数量都达到了历史新高。恶意代码的传播数量继续增加,并在年底新病毒的数量达到250万新高。 来自G Data杀毒软件病毒实验室的TOPTEN病毒活跃报告表明,12月跟11月的病毒活跃情况,相差不大,新进榜...

根据市场情报公司ABI Research的报告,如今在全世界范围内,运行安卓(Android)系统的设备数量已超过那些运行iOS系统的设备数量,比例为2.4:1。因此,许多雇主被迫允许使用运行消费级移动操作系统的设备进行业务。幸运地是,4....

随着种类繁多的消费类设备不断进入工作场所,首席信息官以及首席信息安全官正面临着一场严峻的信息安全考验。现在,越来越多的用户使用移动设备访问企业服务、查看企业数据、进行业务操作。但很多设备不受管理员的控制,这就意味着企业敏感数据没有受到企业现...

2012年春节的钟声刚过,随着央视春节晚会上诸多视听高科技元素的呈现,人们对今年基于IT的高科技发展趋势有了更多期盼。其实,有些科技亮点已经陆续被业内预料到了。 近日,国际知名市场研究公司IDC(International Data Cor...

要想有效的将企业安全风险降低到最小化,需要企业在安全战略,协议制定,员工培训和修改IT基础架构等多方面共同的努力。以下是如何实现对移动安全有效监管的5个步骤: iPhone,黑莓和其他手持工具等高级移动设备都为企业,个人通讯和娱乐营造了更加...

私有云计算往往需要使用第三方工具以完成某些任务,例如应用程序迁移、虚拟机配置自动化以及环境监控等。私有云计算受益于第三方工具应用的三个方面包括了:服务目录、安全以及存储。 服务目录或自助服务网站是所有云计算的症结。通过允许最终用户从可用云计...

近年来IT领域最为热门的技术—虚拟化架构技术,它已经由最初简单的PC虚拟机发展到从服务器虚拟化到用户界面虚拟化、网络虚拟化以及存储虚拟化的一整套企业级虚拟化架构,而服务器虚拟化是整个技术的核心。关于服务器虚拟化的概念,业界有不同...