有关网络安全的6个急迫问题(下)

4。Microsoft会正确对待安全性吗? 在Bill Gates最后一次在RSA 2007大会上出现在公众面前时,...

4。Microsoft会正确对待安全性吗? 在Bill Gates最后一次在RSA 2007大会上出现在公众面前时,...

1、值得为服务器虚拟化去冒险吗? 从传统服务器迁移到虚拟机(VM)环境的好处是通过硬件整合和卓越的灵活性来节省费用。...

日前,国家密码管理局正式颁布《可信计算密码支撑平台功能与接口规范》。由于规范关系到国家信息安全的根基和安全产业的自主发展,因此它的制定和审批都获得了国家各相关部委的高度重视。据悉...

固态盘(SSD)并不能完全擦除数据,还容易受到来自紫外线激光等光源的物理性破坏的攻击。 作为硬盘的替代品,固态盘正在迅速流行起来,尤其是在笔记本电脑当中。但专家们提醒,固态盘不像人们通常认为的那样来得安全。 专家们表示,固态盘提供的...

董事会、管理层(部门经理和基层经理)和内部审计人员在保证信息安全的有效性方面都有自己的重要角色。审计信息安全是保证安全处于合适的状态和向董事会保证这个机构的关键资产受到了适当的保护的一个关键的手段。内部审计还能够帮助机构准备迎接外部管理规定...

在最近发布的“近三十天的域名系统攻击行为”分析报告中,Arbor网络提供了关于更多的细节,安全培训与研究机构SANS证实了著名黑客H·D·穆尔发布的攻击代码被利用在对美国电话电报公司域名系...

据新华社8月25日报道,首次提请审议的刑法修正案(七)草案增加规定:国家机关或者金融、电信、交通、教育、医疗等单位的工作人员,违反国家规定,将本单位履行职责或者提供服务过程中获得...

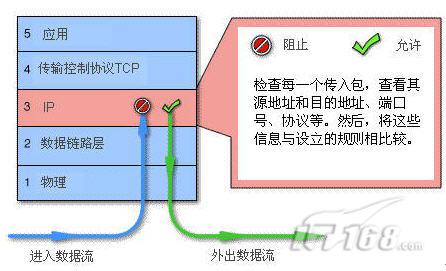

在IT安全领域,防火墙是一个重要的角色,通常被部署在企业网络和外部互联网中间,来保护企业网中的计算机、应用程序和其它资源免遭外部攻击。然而由于很多人对防火墙接触的很少,加上防火墙种类繁多,常常让一些新手朋友在选择购买防火墙的时候感到困惑,本...

UTM(Unified Threat Management)市场成长迅速,已经成为安全网关的主流,对于UTM定义,很多人在问:UTM究竟是什么? 作为一个安全网关设备,笔者认为UTM的定义至少包括如下三个要素:面对的威胁(对象)、处理的方式...

本周排行榜再次被木马占领,而木马家族的盗号变种层出不穷,本周上榜的更是有七个之多,并且大多数都是新变种。而最新上榜的Trojan-PSW.Win32.QQPass.dcf木马更是疯狂,在系统目录下生成可执行文件,盗取相应的帐号信息。 本周关...